仮想的にプライベートネットワークを構築してデータを直接的にやりとりするVirtual Private Network(VPN)は非常に便利ですが、仮想ネットワークの構築作業に知識が必要で、作業自体も複雑という欠点があります。しかし、オープンソースソフトの「ZeroTier」を使えば、そんなVPNの構築作業をほとんど行うことなく、ネットワーク情報を指定するだけで、WindowsはもちろんMac、Linux、Androidなどの端末同士を暗号化された状態で簡単にVPNで接続できるとのことなので、さっそくWindows端末とAndroid端末を使ってVPN接続を試してみました。

ZeroTier | Software Defined Networking

https://www.zerotier.com/

上記公式サイトの「Try for Free」をクリック。

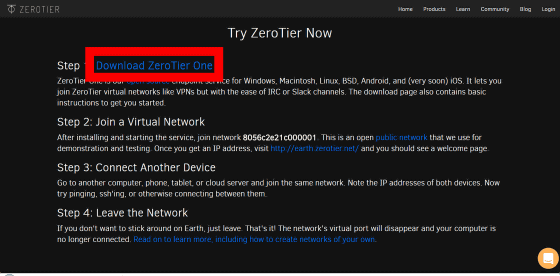

ZeroTierの使い方に移動するので、まずはクライアントPC用のソフトウェアをダウンロードします。Step1の「Download ZeroTier One」をクリック。

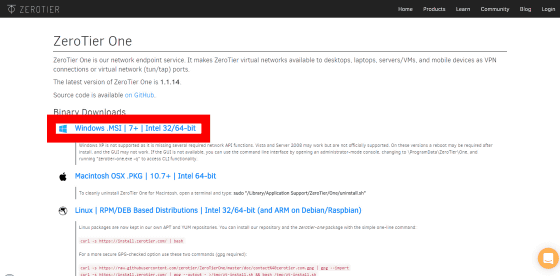

今回はWindows 7で使うので、「Windows.MSI|7+|Intel 32/64-bit」をクリック。

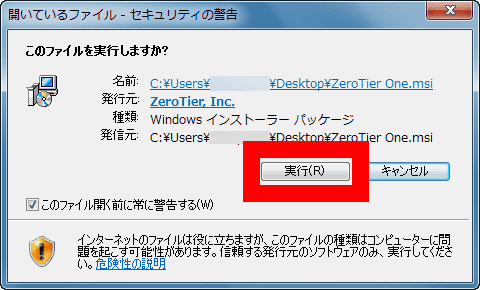

ダウンロードしたインストーラーを実行します。

セキュリティ警告が出た場合は、「実行」をクリック。

「Install」をクリック。

「インストール」をクリック。

「Finish」をクリックして、ZeroTier Oneを起動させます。

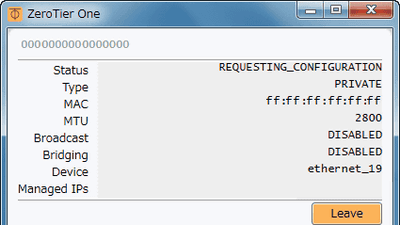

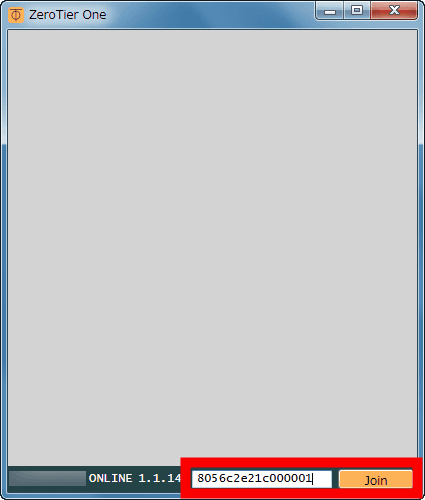

これがZeroTier Oneの起動画面。

公式ページにテスト用に公開されている「8056c2e21c000001」をバーチャルネットワークに指定してみます。

テキストボックスに「8056c2e21c000001」と入力して、「Join」をクリック。

すると、Statusが「OK」となって仮想ネットワークに接続できました。

なお、公式ページにある「http://earth.zerotier.net/」にアクセスして……

ウェルカムページが開き、仮想のIPアドレスが表示されれば正しく接続されていることが確認できます。

次に、AndroidのZeroTier Oneアプリを使って同じ仮想ネットワークの接続先に指定してみます。公式ページの「Download ZeroTier One」をタップ。

「Android->via Google Play Store」をタップ。

Google PlayのZeroTier Oneアプリページが開くので、「インストール」をタップ。

「インストール」をタップ。

「OK」をタップ。

インストールが完了したら、「開く」をタップしてアプリを起動させます。

アプリが起動したら、「Connect」をタップ。

「OK」をタップ。

「Disconnect」と表示されるのを確認して……

画面右上の「+」アイコンをタップ。

「NETWORK ID」の指定画面が開くので……

Windows 7のPCと同じく、「8056c2e21c000001」と指定して、「Join Network」をタップ。

無事、仮想ネットワークに接続できました。

これで、Windows 7のPCとAndroid端末が同一の仮想ネットワークに接続できました。接続が正しくできているかを確認するために、コマンドプロンプトを使ってWindows 7端末からAndroid端末へPingを打ってみると、Pingが返ってきました。Android端末のネットワークを解除するとPingが返ってこなくなるので、両端末が仮想ネットワークで接続できているようです。

なお、仮想ネットワークから切断するには「Leave」をクリックするだけ。

「Join」「Leave」のボタンを使って、仮想ネットワークへの接続・解除を簡単に行うことができます。

特別な設定をすることなく簡単に仮想ネットワークに接続できる「ZeroTier」を使えば、同一ネットワーク内にあることが前提のソフトウェアを使ったり、外部ネットワークから閉じられたネットワ�

�ク内の個別の端末をダイレクトに指定したりといった作業が、非常に簡単にできそうです。もちろん公式ページの仮想ネットワーク以外にも、自分で建てたサーバーを使って簡単にVPNネットワークを構築することも可能です。

ZeroTierはオープンソースで開発が行われており、GitHubで公開中。近日中にiOSアプリもリリースされる予定となっています。

GitHub – zerotier/ZeroTierOne: A Smart Ethernet Switch for Earth

https://github.com/zerotier/ZeroTierOne